Implicit Grant Flow を「認証」のための方法として使ってはならない、というが、ちょっと不勉強で理解が曖昧だったので、少し深く理解してみることにした。

参考にしたソースは下記記事

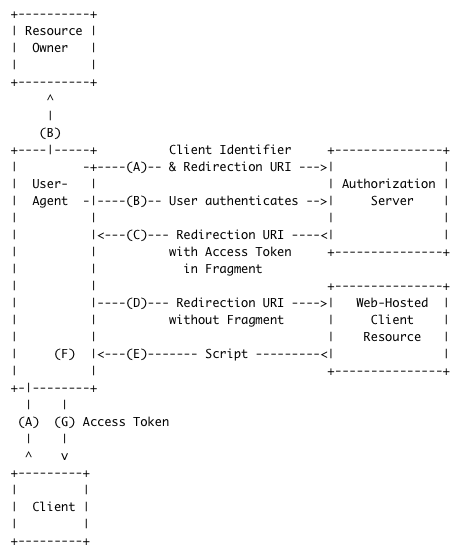

OAuth2 implicit grant flow

自分が所有する情報に対してアクセスを認めることを認可と呼ぶ。

- 自分が所有する情報と自分の間に第三者が入らない場合

- その鍵を自分が管理することに問題はない

- アクセスするための鍵を自分自身が管理し、安全が保障されている通信の中で直接鍵を利用できる。

- 自分が所有する情報と自分の間に第三者(Webシステムやアプリ)が入る場合

- Webシステムやアプリに対して自分自身の情報に対するアクセス権を移譲する。

- 鍵をWebシステムやアプリに渡してしまうと、Webシステムやアプリの脆弱性により鍵そのものが危険にさらされてしまう。

- 代わりに合鍵(accessToken)を作成し、Webシステムやアプリは合鍵を使って自分自身の情報にアクセスするようにする。

- 以後、第三者は大元のアクセス権に触れずに、accessToken/refreshTokenを使う。

- 第三者システムを仮に実装してみると、accessToken/refreshTokenを該当システムのIDに紐付けて保存することで、そのシステム上のログインユーザにリソースオーナーへのアクセス権を付与できる

implicit grant flow を認証に使う

implicit grant flow を認証に使う、というのは、第三者システムが、リソースオーナーから取得したIDをそのまま第三者システムのIDとして使うことを指す。例えば、GoogleやYahooに保存されたID(emailなど)に対してアクセスを許可するだけで、第三者システムのログインそのものを許可してしまうようなものを指す。

だいたいどんなサービスを作るにしても、最初は知名度が低くて、ユーザ登録などしてくれないことがほとんど。

サービス提供者が考えるのは、GoogleやYahooなどのログインを自システムへのログインに代替できないか、ということ。

自分自身の情報へのアクセスを認めただけなのに、勝手に自分自身のログインであることの証明に使われてしまう、というのが問題。

問題は

第三者システムに悪意はなくて、ただ借りパクしたいだけなら被害はない。

第三者システムが悪い奴で、取得したaccessToken/refreshTokenを使って、本人になりすまして、別の第三者システムにログインしてしまったら…。

別の第三者システム的には、本人からのアクセスなのか、本人になりすましたシステムからのアクセスなのか、区別することができないから、CSRF対策を行って防げる攻撃ではない。